Configurando o DKIM e Postfix no Debian 9

Esse tutorial é para explicar como se configura o DKIM para funcionar no Postfix do Debian 9, essa dica leva em conta que o Postfix já esta configurado e funcionando no seu servidor.

1) Instalar os pacotes necessários.

|

1 |

apt-get install opendkim opendkim-tools postfix-pcre |

2) Adicionar o usuário postfix ao grupo opendkim, isso vai permitir ao Postfix acessar o socket criado pelo serviço OpenDKIM.

|

1 |

adduser postfix opendkim |

3) Agora vamos editar o arquivo /etc/opendkim.conf e colocar o conteúdo abaixo.

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 |

Syslog yes UMask 002 UserID opendkim KeyTable /etc/opendkim/key.table SigningTable refile:/etc/opendkim/signing.table ExternalIgnoreList /etc/opendkim/trusted.hosts InternalHosts /etc/opendkim/trusted.hosts Canonicalization relaxed/simple Mode sv SubDomains no AutoRestart yes AutoRestartRate 10/1M Background yes DNSTimeout 5 SignatureAlgorithm rsa-sha256 OversignHeaders From |

4) Agora vamos criar os diretórios que foram utilizados no arquivo de configuração acima.

|

1 2 3 4 |

mkdir /etc/opendkim mkdir /etc/opendkim/keys chown -R opendkim:opendkim /etc/opendkim chmod go-rw /etc/opendkim/keys |

5) Vamos criar o arquivo com a tabela de assinaturas /etc/opendkim/signing.table. Nesse arquivo é necessário ter uma linha para cada domínio de email que o servidor irá manipular, cada linha devera ser conforme o exemplo abaixo.

|

1 2 |

*@adonai.eti.br pkadonai *@canez.com.br pkcanez |

O primeiro campo é um padrão que corresponde aos endereços de e-mail, que serão assinados. O segundo campo é um nome para a entrada na tabela de chaves que deve ser usada para assinar os emails desse endereço. Para simplificar vou configurar uma chave para todos os domínios.

No meu exemplo estou configurando para que o meu servidor postfix assine os emails de dois dos meus domínios, o adonai.eti.br e o canez.com.br, utilizando a mesma chave privada.

6) Criar a tabela de chaves no arquivo /etc/opendkim/key.table.

|

1 2 |

pkadonai adonai.eti.br:AAAAMM:/etc/opendkim/keys/AAAAMM.private pkcanez canez.com.br:AAAAMM:/etc/opendkim/keys/AAAAMM.private |

Substitua o AAAA pelo ano atual e MM pelo mês atual, eles serão referenciados como seletores.

A primeira coluna do arquivo serve para conectar os arquivos de assinatura (signing.table) com o arquivo de chaves (key.table).

A segunda coluna é dividida em 3 campos separados por dois pontos:

* O primeiro campo é o nome de domínio que a chave vai ser usada para assinar os emails.

* O segundo campo é o seletor usado quando for feito a pesquisa de DNS.

* O terceiro campo possui a chave que ira assinar os emails do domínio.

7) Vamos criar o arquivo /etc/opendkim/trusted.hosts. Nele iremos definir os servidores que os usuários poderão enviar emails e que terão seus emails assinados pelo postfix, nesse caso irei colocar apenas o próprio servidor de email, mas se você tiver outros servidores que enviam emails utilizando esse servidor, é necessário colocar os IPs deles aqui nesse arquivo.

|

1 2 3 4 |

127.0.0.1 ::1 localhost mx.adonai.eti.br |

8) Vamos gerar o par de chaves que será utilizado para assinar os emails do dominio.

|

1 2 |

cd /etc/opendkim/keys opendkim-genkey -b 2048 -h rsa-sha256 -r -s AAAAMM -d adonai.eti.br -v |

Esse comando ira gerar dois arquivos:

* AAAAMM.private – contem a chave privada que vai assinar os emails.

* AAAAMM.txt – contem o registro de DNS que sera necessário colocar no servidor DNS do domínio.

Você pode renomear os arquivos AAAAMM.private e AAAAMM.txt para o nome do domínio que estiver usando a chave, no caso de você desejar criar chaves diferentes para cada domínio.

|

1 2 |

mv YYYYMM.private adonai.eti.br.private mv YYYYMM.txt adonai.eti.br.txt |

O parâmetro -b 2048 do comando informa para usar uma chave RSA de 2048 bits, sendo que é possível usar chaves de 1024 bits e de 4096 bits, sendo recomendável manter essa de 2048.

9) Altere as permissões dos arquivos e diretórios que foram criados.

|

1 2 |

chown -R opendkim:opendkim /etc/opendkim chmod -R go-rw /etc/opendkim/keys |

10) Vamos reiniciar o serviço do opendkim e verificar se subiu corretamente.

|

1 |

systemctl restart opendkim |

Verifique se não tem mensagens de erro.

|

1 |

systemctl status -l opendkim |

Configurando o DNS com o DKIM

O DKIM utiliza registros TXT no DNS para armazenar a chave publica que sera consultada pelos servidores de email que receberem emails do seu domínio. Por isso é necessário que você crie um registro TXT no seu DNS e coloque o conteúdo do arquivo AAAAMM.txt. Abaixo tem o conteúdo do arquivo que eu gerei para o tutorial.

|

1 2 3 |

AAAAMM._domainkey IN TXT ( "v=DKIM1; h=rsa-sha256; k=rsa; s=email; " "p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAyGJfMOv6+04pyz+22zsoYuGRgHDkya+EttJIQO/dU8YpTGWburaVhxL7MjUFqj+I152Le1G3hYHRXHpN1ruId6a95L9DE0mO1PuAUm9YmZKr6Ll99wtFl670KsqUBYAKJVSoxK8gvOvVGArgs/uTCQvLiOKzk4nedIXRbP14ys63CJuXmaL1RBAVAkmEruBnx+oMylWEBCVIcD" "EyP4ncAaANjOIhthFgmMEXTijbkC6MSDFtCeZcu293EVtykNNiQc2yUImXayiYh1kE/iAGo25HY/hgXpcOAuL2twwPQvJ4LIW1ZFlegUB/94wIX8zHqoygp0EWEvPz8McA6FGwGwIDAQAB" ) ; ----- DKIM key AAAAMM for adonai.eti.br |

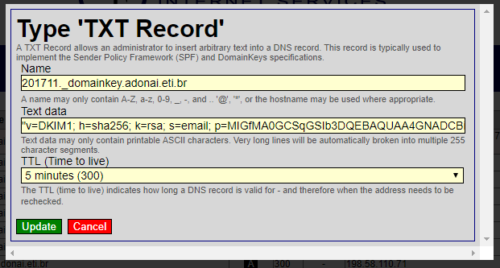

Na imagem abaixo você pode verificar como deve ser feito o registro no servidor de DNS, essa imagem é do serviço de DNS da empresa Hurricane Eletric que é um ótimo serviço de DNS e é gratuito. Nessa imagem de exemplo eu já fiz a substituição do AAAAMM por 201711.

Testando a configuração

Agora vamos testar se a configuração do DKIM para os meus dois dominios estão corretas.

|

1 2 |

opendkim-testkey -vvv -d adonai.eti.br -s AAAAMM opendkim-testkey -vvv -d canez.com.br -s AAAAMM |

Integrando o OpenDKIM com o Postfix

1) Nesse tutorial vou utilizar um socket tcp para o serviço do opendkim, com isso o postfix vai fazer a conexão na porta 12345 que será configurada no arquivo /etc/default/opendkim. Edite o arquivo e deixe ele apenas com a linha abaixo.

|

1 |

SOCKET="inet:12345@localhost" # listen on loopback on port 12345 |

2) Agora vamos editar o arquivo /etc/postfix/main.cf e adicionar as seguintes linhas no final do arquivo de configuração.

|

1 2 3 4 5 6 7 |

# Milter configuration # OpenDKIM milter_default_action = accept # Postfix ≥ 2.6 milter_protocol = 6, Postfix ≤ 2.5 milter_protocol = 2 milter_protocol = 6 smtpd_milters = inet:127.0.0.1:12345 non_smtpd_milters = inet:127.0.0.1:12345 |

3) Após essas alterações vamos reiniciar o serviço do OpenDKIM, para ele ativar o socket tcp que vai ser utilizado pelo Postfix.

|

1 |

systemctl restart opendkim |

4) Agora vamos reiniciar o Postfix para ele começar a utilizar o OpenDKIM.

|

1 |

systemctl restart postfix |

Configurando o Author Domain Signing Practices (ADSP)

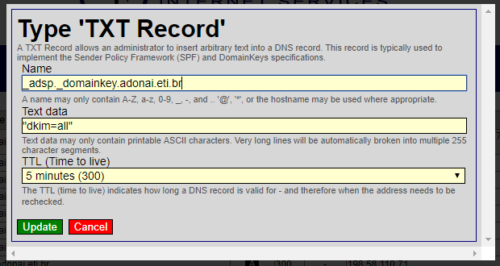

Essa configuração é opcional, mas na minha opinião é muito importante ser habilitada. Você pode adicionar uma política ADSP ao seu domínio dizendo que todos os emails do seu domínio devem ser assinados pelo DKIM. Como de costume, é feito com um registro TXT para o host _adsp._domainkey em seu domínio com um valor de dkim = all. Como na imagem abaixo, que mostro como fazer utilizando o servidor de DNS da Hurricane Eletric.

Verificação das configurações do servidor

Agora podemos verificar as configurações do seu servidor de email, se todas as configurações estiverem corretas você não terá problemas para enviar emails para os grandes serviços de email como: gmail., yahoo, outlook, sendo que o outlook é mais chato e as vezes bloqueia alguns domínios de remetentes, ai só entrando em contato com eles pedindo a liberação.

Para fazer o teste eu recomendo utilizar o serviço do provedor port25.com é só enviar um email do domínio que você quer testar para o email

check-auth@verifier.port25.com que eles responderam para o remetente o resultado dos testes informando o que esta configurado corretamente e o que não está.

Referências

DMARC: Site do padrão DMARC

OpenDKIM: Site do OpenDKIM

DomainKeys Identified Mail

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Control process exited, code=exited status=78

Mar 18 18:32:22 bluesafe systemd[1]: Failed to start OpenDKIM DomainKeys Identified Mail (DKIM) Milter.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Unit entered failed state.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Failed with result ‘exit-code’.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Service hold-off time over, scheduling restart.

Mar 18 18:32:22 bluesafe systemd[1]: Stopped OpenDKIM DomainKeys Identified Mail (DKIM) Milter.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Start request repeated too quickly.

Mar 18 18:32:22 bluesafe systemd[1]: Failed to start OpenDKIM DomainKeys Identified Mail (DKIM) Milter.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Unit entered failed state.

Mar 18 18:32:22 bluesafe systemd[1]: opendkim.service: Failed with result ‘exit-code’.

Você pode me ajudar ? Está dando esse erro